ПОЗНАВАТЕЛЬНОЕ Сила воли ведет к действию, а позитивные действия формируют позитивное отношение Как определить диапазон голоса - ваш вокал Игровые автоматы с быстрым выводом Как самому избавиться от обидчивости Противоречивые взгляды на качества, присущие мужчинам Вкуснейший "Салат из свеклы с чесноком" Натюрморт и его изобразительные возможности Применение, как принимать мумие? Мумие для волос, лица, при переломах, при кровотечении и т.д. Как научиться брать на себя ответственность Зачем нужны границы в отношениях с детьми? Световозвращающие элементы на детской одежде Как победить свой возраст? Восемь уникальных способов, которые помогут достичь долголетия Классификация ожирения по ИМТ (ВОЗ) Глава 3. Завет мужчины с женщиной Оси и плоскости тела человека - Тело человека состоит из определенных топографических частей и участков, в которых расположены органы, мышцы, сосуды, нервы и т.д.

| Easy/Encrypt Decrypt (EED for Windows) 2Final 12

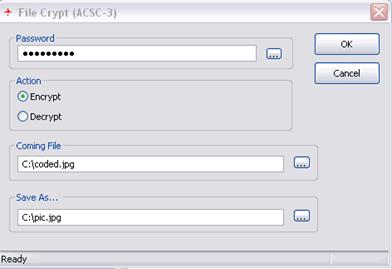

Опубликовал: Vitche Исключительно компактная программа для шифрования файлов, работающая под управлением Windows 98/Mе/2000/XP и занимающая всего 16 Кбайт. Не имеет ограничений на размер обрабатываемых файлов. Миниатюрный размер исполняемого файла объясняется выбором языка программирования: сознательный отказ от языков высокого уровня обеспечил компактность программы и высокую скорость загрузки. Алгоритм шифрования построен на основе стандартного гаммирования и дополнен авторскими разработками.

Halcyon 1.6 Программа для Windows 9х/2000/XP, позволяющая передавать зашифрованную информацию в обычных файлах формата HTML. Особенность программы заключается в том, что для просмотра зашифрованных файлов не нужно устанавливать никакое дополнительное программное обеспечение. Чтобы открыть файл, необходимо ввести правильный пароль.

Программа для защиты текстовых документов от постороннего доступа. Данные, записанные в документе, шифруются по алгоритму MD5Crypt с 128-битным ключом. Чтобы открыть файл, понадобится пароль. Рассчитана на работу под управлением Windows 95/98/NT.

Опубликовал: Виконт Программа для тех пользователей Windows 95/98/NT, которые не имеют специальных знаний в области защиты данных. Обеспечивает шифрование файлов, передаваемых с помощью электронной почты, программ для онлайнового общения и на сменных носителях. Интерфейс рассчитан на неопытного пользователя, а выполнение основных операций сводится к нескольким щелчкам мыши.

Практическая часть 1. Изучить теоретическую часть 2. Ознакомится с интерфейсом рассмотренных в теоретической части программ. 3. Выполните шифрование фалов двумя из предложенных программных продуктов. 4. Сравните и опишите основные отличия процессов шифрования выбранными вами программными продуктами. 5. По схеме Вижинера, используя ключ «фрагмент» зашифровать текст. 1. «Взгляд авторов на перечисленные проблемы определил тематику книги». 2. «Потребители вправе требовать от разработчиков чтобы безопасность не ухудшалась». 3. «Большинство проблем информационной безопасности возникают в процессе автоматизации». 4. «Данная книга о теоретических основах построения защищенных систем». 5. «Это позволяет осуществлять сопоставление степени защищенности различных систем». 6. «Система регистрации должна осуществлять анализ общего потока событий и выделить главные». 7. «С развитием информационных технологий назрела необходимость их пересмотра». 8. «Требования этого раздела регламентируют порядок взаимодействия компонентов». 9. «Каждая прямая на плоскости определяется уравнением первой степени». 10. «Характеристика преднамеренности является в определенной мере относительной». 11. «Скрытые каналы утечки подразделяются на два типа с использованием памяти и времени». 12. «Недостатки проектной документации в процессе сопровождения и эксплуатации системы». 13. « Модель не налагает никаких ограничений на смысл прав и считаются равнозначными». 14. «При использовании ролевой политики управление доступом осуществляется в две ступени». 15. «Классическим средством аутентификации субъекта являются парольные методы». 16. «В процессе аутентификации проверяется подлинность идентификатора». 17. «Определитель не меняется, если у него строки заменить столбцами». 18. «Множество всех рациональных и иррациональных чисел называется множеством действительных чисел». 19. «Модуль частного двух действительных чисел равен частному модулей этих чисел». 20. «Нахождение производной функции называется ее дифференцированием». 21. «Наглядное представление о ходе изменения функции дает ее график». 22. «Алгоритмы с открытым ключом требуют более трудоемких вычислений чем симметричные». 23. «Если функция непрерывна на сегменте, то существует ее первообразная». 24. «Производная определенного интеграла равна значению подынтегральной функции». 25. «Сумма объемов цилиндрических столбиков равна объему ступенчатого тела, заменяющего цилиндроид». 26. «При исследовании ряда на сходимость можно игнорировать конечное число его первых членов». 27. «Уравнение, содержащее производные искомых фуекций называются дифференциальными». 28. «Скорость охлаждения тела пропорциональна разности между температурами тела и воздуха». 29. «Дифференциальные уравнения с частными производными называют уравнениями метафизики». 30. «Колонка деловых и сетевых новостей расскажет о последних событиях в мире». 6. Приведите пример вашего ключа и зашифруйте с его помощью текст, соответствующий вашему варианту. 7. Используя методы перестановки, дешифруйте 3 любых высказывания:

А) Изречение немецкого философа Фридриха Ницше: ОЬТСО НЙАЧУ ЛСВТЯ РЕВЕН ИЛЕТИ ДЕБОП

Б) Изречение немецкого философа Эразма Роттендамского: ЙЫТЫР КСТНА ЛАТЕН ТЕАДЗ ОСИИЦ АТУПЕ РОООО В) Изречение чешского писателя Карела Чапека: ЕЛЙГС АМОЛТ ЕМИЬР УНСЕО ЕАПОМ МОООП МОЖОЕ ОЕКШО ШРАОЬ АЙОСЙ ДОДНДР ОЕЕУО

Г) Изречение польского писателя- фантаста Станислава Лема: ТОУМА МЕЖЕЧ ЫАООО ОММГЗ ЕСНМЕ ДЕООО ЧЫАОД НЛОТМ УМООО ТДЕРО ЕОЧОМ МОООО

Д) Изречение датского ученого-физика Нильса Бора: ТПРРО УСЕБД ООДИН ОБЖВЛ ООЕЕУ ИОЧОЕ НАДТО ЩНЬЕУ ОТДБУ

Е) Изречение французского философа Жан-Поля Сартра: ИНККО ОТСОЧ ЯЧПОТ ЕАРЕЯ ОЛНЕА АЕМТК ОНСТШ

Ж) Изречение американского писателя Джона Стейнбека: АРЕНО ЫЕТМО ЕЖИОБ ЕДДЖЙ ЯПТВС ОДОКМ ПСИОЖ ОЙЛГО ОИЕНТ 8. Составьте алгоритм шифрования по схеме Вижинера. 9*. Используя любой язык программирования, напишите программу шифрования текста по схеме Вижинера.

Литература. 1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие для студентов учреждений среднего профессионального образования. – М.: ФОРУМ:ИНФРА-М, 2002. 2. WINDOWS 2000 Server. Русская версия / Под общ. ред. Ф.Н. Чекмарева и Д.Б. Вишняков. –СПб.: БХВ-Петербург, 2002.. 4. Хандадашева Л.Н., Истомина И.Г. Программное обеспечение. Вычислительные сети. – М.: «МартТ», 2005

12 |

Text Lock 1.0

Text Lock 1.0 Protector 1.0

Protector 1.0