ПОЗНАВАТЕЛЬНОЕ Сила воли ведет к действию, а позитивные действия формируют позитивное отношение Как определить диапазон голоса - ваш вокал Игровые автоматы с быстрым выводом Как самому избавиться от обидчивости Противоречивые взгляды на качества, присущие мужчинам Вкуснейший "Салат из свеклы с чесноком" Натюрморт и его изобразительные возможности Применение, как принимать мумие? Мумие для волос, лица, при переломах, при кровотечении и т.д. Как научиться брать на себя ответственность Зачем нужны границы в отношениях с детьми? Световозвращающие элементы на детской одежде Как победить свой возраст? Восемь уникальных способов, которые помогут достичь долголетия Классификация ожирения по ИМТ (ВОЗ) Глава 3. Завет мужчины с женщиной Оси и плоскости тела человека - Тело человека состоит из определенных топографических частей и участков, в которых расположены органы, мышцы, сосуды, нервы и т.д.

| Цифровая электронная подпись. 12

Научно-техническая революция в последнее время приняла грандиозные масштабы в области информатизации общества на базе современных средств вычислительной техники, связи, а также современных методов автоматизированной обработки информации. Вычислительные системы и сети становятся глобальными как в смысле территориальной распределености, так и в смысле широты охвата в рамках единых технологий процессов сбора, передачи, накопления, хранения, поиска, переработки информации и выдачи ее для использования. Информация в современном обществе - одна из самых ценных вещей в жизни, требующая защиты от несанкционированного проникновения лиц, не имеющих к ней доступа. Проблема обеспечения необходимого уровня защиты информации оказалась весьма сложной. Она требует для своего решения не просто осуществления некоторой совокупности научных, научно-технических и организационных мероприятий, а создания целостной системы организационных мероприятий и применения специфических средств и методов по защите информации. Электронная цифровая подпись (ЭЦП) -(англ. digital signature) - последовательность символов, полученная в результате криптографического преобразования исходной информации (криптографическая защита информации основана на функциональном преобразовании информации и используется с целью скрыть содержание информации), которая позволяет подтверждать целостность и неизменность этой информации, а также ее авторство. Системы электронной цифровой подписи (далее - ЭЦП) являются разделом криптографии. В настоящее время ЭЦП используется в основном для аутентификации автора (создателя) информации и для доказательства (проверки) того факта, что подписанное сообщение или данные не были модифицированы при передаче информации в компьютерных сетях. Механизм электронной цифровой подписи (ЭЦП) возник как побочный эффект криптографии с открытым ключом. Поэтому, характерное для систем с открытым ключом разделение ключа на 2 части --- секретную и несекретную, позволяет реализовать возможность проверки подлинности без возможности подписать другой документ. Итак, цифровая подпись это конечная цифровая последовательность, зависящая от самого сообщения или документа и от секретного ключа, известного только подписывающему субъекту, предназначенная для установления авторства. Так как цифровая подпись строится на базе криптосистемы с открытым ключом, то необходимо иметь пару ключей - секретный и открытый. Секретный ключ используется для формирования цифровой подписи, поэтому его нужно хранить в тайне. А открытый ключ используется для проверки соответствия подписи документу, поэтому он должен быть опубликован, например, в общедоступном каталоге. Каждый гражданин Российской Федерации может получить электронную подпись для получения госуслуг. С помощью ЭП гражданин может заверять документы и заявления, отправляемые в ведомства в электронном виде, а так же получать подписанные письма и уведомления о том, что обращение принято на рассмотрение от соответствующих органов власти. Сертификат электронной подписи – документ, который подтверждает принадлежность открытого ключа (ключа проверки) ЭП владельцу сертификата. Выдаются сертификаты удостоверяющими центрами (УЦ) или их доверенными представителями. Владелец сертификата ЭП – физическое лицо, на чье имя выдан сертификат ЭП в удостоверяющем центре. У каждого владельца сертификат на руках два ключа ЭП: закрытый и открытый. Закрытый ключ электронной подписи (ключ ЭП) позволяет генерировать электронную подпись и подписывать электронный документ. Владелец сертификат обязан в тайне хранить свой закрытый ключ. Открытый ключ электронной подписи (ключ проверки ЭП) однозначно связан с закрытым ключом ЭП и предназначен для проверки подлинности ЭП. Ниже представлены схема подписания электронного документа и схема проверки его неизменности. Согласно Федеральному закону №63-ФЗ «Об электронной подписи», имеет место деление на: · простую электронную подпись; · усиленную неквалифицированную электронную подпись; · усиленную квалифицированную электронную подпись. Простая электронная подпись посредством использования кодов, паролей или иных средств подтверждает факт формирования ЭП определенным лицом. Усиленную неквалифицированную электронную подпись получают в результате криптографического преобразования информации с использованием закрытого ключа подписи. Данная ЭП позволяет определить лицо, подписавшее электронный документ, и обнаружить факт внесения изменений после подписания электронных документов. Усиленная квалифицированная электронная подпись соответствует всем признакам неквалифицированной электронной подписи, но для создания и проверки ЭП используются средства криптозащиты, которые сертифицированы ФСБ РФ. Кроме того, сертификаты квалифицированной ЭП выдаются исключительно аккредитованными удостоверяющими центрами (Перечень аккредитованных УЦ). Согласно ФЗ № 63 «Об электронной подписи» электронный документ, подписанный простой или усиленной неквалифицированной ЭП, признается равнозначным документу на бумажном носителе, подписанному собственноручной подписью. При этом обязательным является соблюдение следующего условия: между участниками электронного взаимодействия должно быть заключено соответствующее соглашение. Усиленная квалифицированная подпись на электронном документе является аналогом собственноручной подписи и печати на бумажном документе. Контролирующие органы, такие как ФНС, ПФР, ФСС, признают юридическую силу только тех документов, которые подписаны квалифицированной ЭП. 1.3 Методы борьбы с инсайдерами В деловом обороте под понятием “инсайдер” (от англ. inside – внутри) понимается любое лицо, имеющее доступ к конфиденциальной информации о делах фирмы благодаря своему служебному положению и родственным связям. Следовательно, инсайдерская информация – информация внутренняя. В России понятие “инсайдерская информация” было определено только в середине 2010 года. В Законе от 27.07.2010 N 224-ФЗ “О противодействии неправомерному использованию инсайдерской информации и манипулированию рынком и о внесении изменений в отдельные законодательные акты Российской Федерации” говорится, что под“инсайдерской информацией понимается точная и конкретная информация, которая не была распространена или предоставлена (в том числе сведения, составляющие коммерческую, служебную, банковскую тайну, тайну связи (в части информации о почтовых переводах денежных средств) и иную охраняемую законом тайну), распространение или предоставление которой может оказать существенное влияние на цены финансовых инструментов, иностранной валюты и (или) товаров (в том числе сведения, касающиеся одного или нескольких эмитентов эмиссионных ценных бумаг (далее – эмитент), одной или нескольких управляющих компаний инвестиционных фондов, паевых инвестиционных фондов и негосударственных пенсионных фондов”. Кроме того, в данном Законе определен перечень лиц, которые осуществляют раскрытие инсайдерской информации. Если информация имеет коммерческую ценность, она именуется коммерческой тайной. При этом определение “коммерческий” не относится к содержанию этой информации. Информация любого рода может считаться коммерческой, если из нее можно извлечь выгоду. Инсайдерская информация отличается и от служебной тайны, и от коммерческой, и от банковской прежде всего тем, что всякая тайна не может быть достоянием неограниченного круга лиц. А инсайдерская – “подлежит обязательному раскрытию”, но через некоторое, довольно короткое время. В качестве распространителей инсайдерской информации выступают:

В других законах, например в Законе от 22.04.1996 N 39-ФЗ “О рынке ценных бумаг”, термины “инсайдерская информация” и “манипулирование рынком” понимаются в значении Закона N 224-ФЗ. Необходимо отметить, что не вся информация, составляющая служебную или коммерческую тайну, относится к инсайдерской. Факт наличия инсайдерской информации еще не является нарушением и посягательством на отношения участников рынка ценных бумаг. Реализовать потенциальную опасность, скрытую в инсайдерской информации, возможно при условии ее использования инсайдером. В деле борьбы с утечкой инсайдерской информации следует руководствоваться принципом “спасение утопающих – дело рук самих утопающих”. Прежде всего это дело службы внутренней безопасности. Вместе с тем ряд рекомендаций дан Федеральной службой по финансовым рынкам (информационное письмо от 27.01.2011 б/н) – в частности, к мерам защиты относятся:

Кроме того, необходимо:

Также необходимо четко определить перечень информации, которая является инсайдерской. Залогом отсутствия фактов ее разглашения является определение порядка доступа к информации, кроме того, лица, имеющие доступ, должны быть ознакомлены с локальными актами, регулирующими доступ к информации, под роспись. Компания также должна обеспечить необходимые организационные и технические условия для соблюдения лицами, имеющими доступ к инсайдерской информации, установленного режима конфиденциальности. Например, необходимо вести журнал учета при работе с конфиденциальной информацией; иметь помещение, предназначенное для работы с конфиденциальной информацией; создать системы обеспечения информационной безопасности (программы защиты информации, коды доступы и пр.). Кроме того, должно быть наличие носителей конфиденциальной информации. Если, например, любой сотрудник компании может использовать флеш-накопитель и имеет доступ к конфиденциальной информации на сетевом ресурсе, то говорить о наказании инсайдера не приходится. Вопросы построения системы распределенной аутентификации типа «запрос-ответ». Система удаленной парольной аутентификации пользователя по схеме ”запрос-ответ”. Рассмотреть ситуации, когда клиент и сервер должны обмениваться по сети аутентификационными пакетами для предотвращения атак типа перехват пароля, повторное воспроизведение, компрометация проверяющего. С каждым зарегистрированным в компьютерной системе субъектом (пользователем или процессом, действующим от имени пользователя) связана некоторая информация, однозначно идентифицирующая его. Это может быть число или строка символов, именующие данный субъект. Эту информацию называют идентификатором субъекта. Если пользователь имеет идентификатор, зарегистрированный в сети, он считается легальным (законным) пользователем; остальные пользователи относятся к нелегальным пользователям. Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен пройти процесс первичного взаимодействия с компьютерной системой, который включает идентификацию и аутентификацию. Идентификация (Identification) процедура распознавания пользователя по его идентификатору (имени). Эта функция выполняется, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие. Аутентификация (Authentication) процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, не известную другим пользователям информацию о себе (например, пароль). Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы: можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. После идентификации и аутентификации субъекта выполняется его авторизация. Система запрос-ответ. Одна из сторон инициирует аутентификацию с помощью посылки другой стороне уникального и непредсказуемого значения «запрос», а другая сторона посылает ответ, вычисленный с помощью «запроса» и секрета. Так как обе стороны владеют одним секретом, то первая сторона может проверить правильность ответа второй стороны. Механизм «запрос-ответ» состоит в следующем. Если пользователь А хочет быть уверенным, что сообщения, получаемые им от пользователя В, не являются ложными, он включает в посылаемое для В сообщение непредсказуемый элемент запрос X (например, некоторое случайное число). При ответе пользователь В должен выполнить над этим элементом некоторую операцию (например, вычислить некоторую функцию f(X)). Это невозможно осуществить заранее, так как пользователю В неизвестно, какое случайное число X придет в запросе. Получив ответ с результатом действий В, пользователь А может быть уверен, что В подлинный. Недостаток этого метода возможность установления закономерности между запросом и ответом. В семейство протоколов, называемых обычно по процедуре проверки "запрос-ответ", входит несколько протоколов, которые позволяют выполнить аутентификацию пользователя без передачи информации по сети. К протоколам семейства "запрос-ответ" относится, например, один из наиболее распространенных - протокол CHAP (Challenge-Handshake Authentication Protocol). Процедура проверки включает как минимум четыре шага (рис. 2):

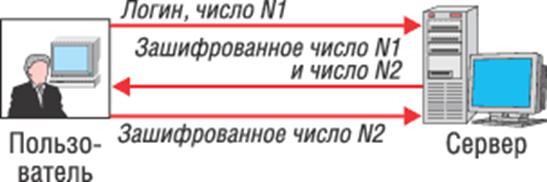

Аутентифицирующей информацией в данном случае служит ключ, на котором выполняется шифрование случайного числа. Как видно из схемы обмена, данный ключ никогда не передается по сети, а лишь участвует в вычислениях, что составляет несомненное преимущество протоколов данного семейства. Основной недостаток подобных систем аутентификации - необходимость иметь на локальном компьютере клиентский модуль, выполняющий шифрование. Это означает, что, в отличие от протокола PAP, для удаленного доступа к требуемому серверу годится только ограниченное число компьютеров, оснащенных таким клиентским модулем. Однако в качестве клиентского компьютера может выступать и смарт-карта либо аналогичное "носимое" устройство, обладающее достаточной вычислительной мощностью, например, мобильный телефон. В таком случае теоретически допустима аутентификация и получение доступа к серверу с любого компьютера, оснащенного устройством чтения смарт-карт, с мобильного телефона или КПК. Протоколы типа "запрос-ответ" легко "расширяются" до схемы взаимной аутентификации (рис. 3). В этом случае в запросе на аутентификацию пользователь (шаг 1) посылает свое случайное число (N1). Сервер на шаге 2, помимо своего случайного числа (N2), должен отправить еще и число N1, зашифрованное соответствующим ключом. Тогда перед выполнением шага 3 пользователь расшифровывает его и проверяет: совпадение расшифрованного числа с N1 указывает, что сервер обладает требуемым секретным ключом, т. е. это именно тот сервер, который нужен пользователю. Такая процедура аутентификации часто называется рукопожатием.

Как видно, аутентификация будет успешна только в том случае, если пользователь предварительно зарегистрировался на данном сервере и каким-либо образом обменялся с ним секретным ключом. Заметим, что вместо симметричного шифрования в протоколах данного семейства может применяться и асимметричное шифрование, и электронная цифровая подпись. В таких случаях схему аутентификации легко расширить на неограниченное число пользователей, достаточно применить цифровые сертификаты в рамках инфраструктуры открытых ключей. Рассмотреть ситуации, когда клиент и сервер должны обмениваться по сети аутентификационными пакетами для предотвращения атак типа перехват пароля, повторное воспроизведение, компрометация проверяющего.???????????? Литература: М.Ю. Рогожин «Офис-мастер».- Приложение к журналу «Справочник секретаря и офис-менеджера»,2 2006 .-М.: МЦФЭР, 2006.-325с. «Делопроизводство» (Организация и технологии документационного обеспечения управления): Учебник для вузов /Кузнецова Т.В., Санкина Л.В., Быкова Т.А. и др.; Под ред. проф. Т.В. Кузнецовой. – М.: ЮНИТИ – ДАНА, 2003. – 359с. 12 |